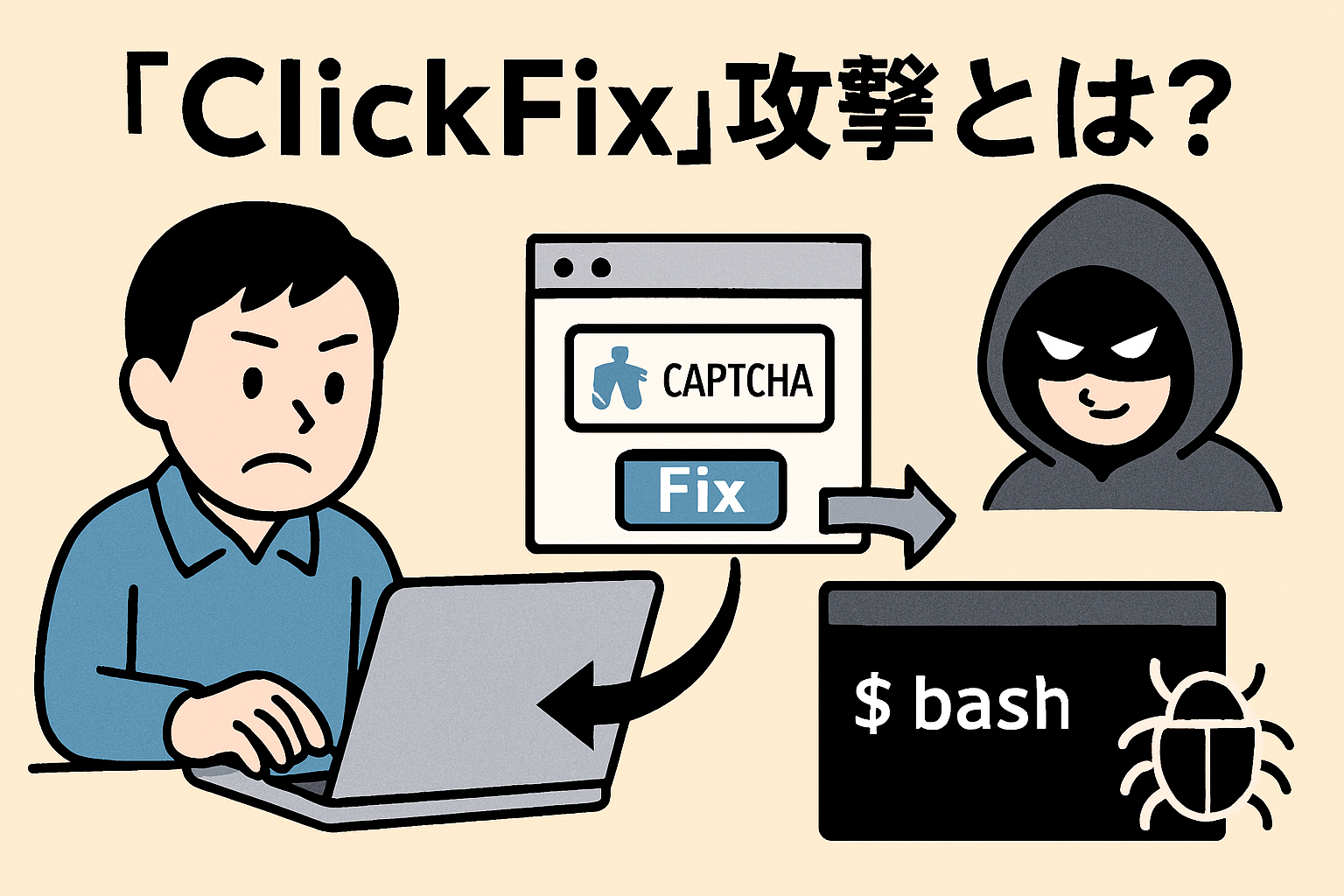

ClickFix攻撃は、ユーザーにシステムの不具合やCAPTCHA認証エラーを偽装した画面を表示し、「Fix」「ダウンロード」「Continue」などのボタンをクリックさせることで、裏でPowerShellやbashといった悪意あるコマンドを自動実行させ、マルウェアを展開するソーシャルエンジニアリング手法です。

目次

主な攻撃フロー

- 攻撃者がWebサイトやメール、検索結果広告を介して、ユーザーに偽のCAPTCHA画面やCloudflare認証画面、ダウンロード失敗画面を表示させる。

- ユーザーが「Fix」「Win+Rで入力してEnter」「ダウンロード再試行」などの指示に従い、端末上でコピーペーストやキー入力を行うと、PowerShellやbashスクリプトが自動的に実行される。

- 起動したスクリプトがC2サーバーと通信し、QakBotやLumma Stealer、Contagious Interviewなどのマルウェアをダウンロード・実行する。

- マルウェアが情報窃取やCobalt Strikeによる侵害活動、横展開などを行い、組織内ネットワークへ深く侵入する。

技術的特徴と注意点

- 実行を誘導する画面は、一般的なWebサイト上のCAPTCHA認証やエラーページとして自然に見えるため、ユーザーは警戒しにくい。

- コマンド実行手順は「Windowsキー+R → Ctrl+V → Enter」「PowerShell実行」「ファイル名指定で実行」など、初心者でも容易に操作させる設計になっている。

- EDR製品では「ユーザーの意図した操作」と誤認しやすく、標準ログだけでは発見が困難。検知には大量の変数操作やキー入力イベントの異常検知が有効となる。

これまでの報告例

- 2024年6月、Proofpoint社が「ClickFix」の名称で初めて公表。

- 2025年2月以降、Lazarus、Kimsuky、APT28など国家支援型攻撃者による利用報告が相次ぐ。Contagious Interview(Lazarus)やI2PRAT(Sekoia)など、多様なマルウェア配布キャンペーンで採用されている。

- 日本国内でもJSOCが2024年10月以降、多数のClickFixによる攻撃を観測し、注意喚起を発出中。

今後、より精巧な偽装UIや自動化ツールを組み合わせたバリエーションが増えると予想されるため、ユーザー教育だけでなく、EDR/IPS製品の挙動分析強化や異常キー入力検知の導入が急務です。

- 関連情報のまとめ記事: Qiita「ClickFixとは?――世界で急増する新手のソーシャルエンジニアリング攻撃まとめ」

- 国内観測動向: LAC WATCH「ClickFixの被害をJSOCの複数のお客様にて観測」

これらの手口を理解し、組織内のIT利用ポリシーやメール、Web閲覧時の注意喚起に反映してください。

ClickFix攻撃の予防策

ユーザー向け対策

ユーザーが主体的に行うべき基本対策は以下のとおりです。

- 不審なWebページ上の「Fix」「Continue」ボタンはクリックしない

- Web上のコマンド手順(Win+R → Ctrl+V → Enter など)をコピー&実行しない

- メール送信者のアドレスやリンク先URLが正規かどうかを必ず確認する

- 緊急を煽る文言や脅迫めいた表現には冷静に対応し、まず公式サイトへ直接アクセスする

- すべてのアカウントで多要素認証(MFA)を有効化する

技術的対策

組織として導入すべき主な技術的防御策は以下のとおりです。

- すべての社内端末に信頼性の高いアンチウイルス/EDRを導入し、メールゲートウェイでも検査を実施する

- EDR/IPSでキー入力イベントやクリップボード操作の異常検知を有効化し、裏での自動コマンド実行を阻止する

- PowerShellやbashの実行をAppLockerやConstrained Language Mode、Group Policyで厳格に制限する

- Win+Rダイアログやターミナル起動時のスクリプト自動実行を管理者権限下のみ許可し、一般ユーザー実行を禁止する

- Microsoft Intune、Exchange Online、Microsoft Defender for Businessなどで実行制御ポリシーを一元管理・自動展開する

- メールゲートウェイでリンク保護(Safe Linksなど)を有効化し、URLの安全性をリアルタイムに検査する

教育・運用面の対策

攻撃への備えを強化するため、教育や運用ルールの整備も欠かせません。

- 最新のClickFix手口や偽装UIを取り上げた定期的な社員トレーニングおよびフィッシング演習を実施する

- 不審な画面やコマンド実行指示を受けた際の報告フローを社内で明確化する

- インシデント発生時の連絡先と対応手順を社内に周知し、緊急時に迅速に問い合わせできる体制を整備する